电话:020-66888888

美国情报机构使用网络来攻击大型中国加密产品

作者:bet356官网首页 发布时间:2025-04-29 09:39

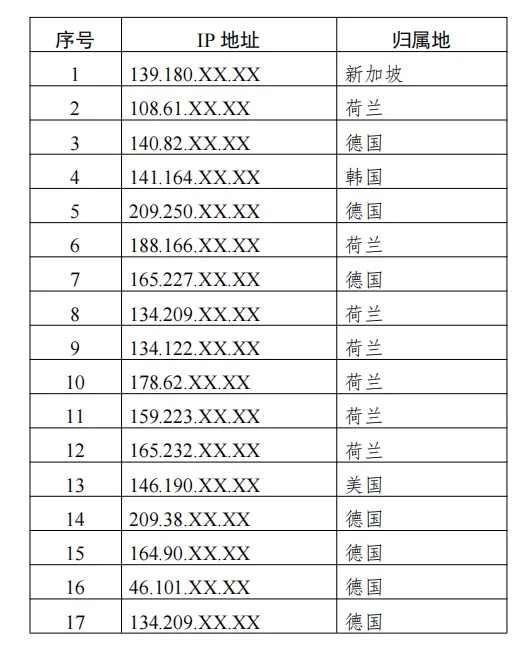

China.com在4月28日报道说,根据“中国网络空间安全协会”的微信公共帐户,中国网络空间安全协会今天发布了一篇文章:2024年,国家互联网急诊中心CNCERT发现了攻击中国网络收入 - 收集者大型商业加密产品的事件。该报告将发布该事件的网络攻击的详细信息,为全球相关国家和单位提供参考,以有效地检测和防止对美国网络的攻击。 1。攻击网络的过程(1)使用客户关系管理系统中的弱点来攻击和攻击公司。该公司使用特定的客户关系管理系统,该系统主要用于存储关系和合同信息。攻击使用未暴露于系统时间攻击和上传任何文件的弱点。侵略成功后,攻击删除了一些日志nOTES清理攻击痕迹。 (2)调查对两个系统的攻击,并指示特殊的特洛伊木马计划。 2024年3月5日,这次攻击在客户关系管理系统中种植了特殊的特洛伊木马计划,以及be/crm/wxxxxapp/xxxxxxxxxxxxxxxxxxx x.php的道路。攻击可以通过该特洛伊木马计划进行任何网络攻击顺序。为了防止监视和发现,在整个过程中已经公开了特洛伊木马程序的通信数据,并进行了一系列复杂的处理,例如字符串编码,加密和压缩功能。 2024年5月20日,攻击开始攻击用于产品代码管理的公司系统,并通过横向运动进行项目。 2。存放大量商业秘密信息(i)从2024年3月到9月,窃取客户信息并签约,攻击了14个海外跳板IP,用于连接到特殊的特洛伊木马计划,并从客户关系管理中偷走了数据欧元系统,总共有950MB的数据被盗。客户关系管理系统中有600多个用户,超过8,000个客户文件列表,10,000多个合同订单,合同客户包括相关的政府部门和其他重要部门。攻击可以查看详细信息,例如合同名称,提取内容,价值等。有44个GUSE代码管理系统,该系统存储了重要的信息,例如3个密码研究和密码开发项目的代码。 3。攻击属性(i)攻击武器被发现与美国情报机构在第一阶段使用的攻击武器有明确的同源关系,这是通过对xxx.php特殊特洛伊木马计划的反向分析。 。攻击时间主要是在美国周一至周五分布,并且在美国的主要假期没有攻击。 。 IP攻击位于荷兰,德国和南部韩国,反映了对抗追溯性和攻击资源丰富的储备的高度认识。 (iv)攻击方法:首先,善于使用开放资源或一般工具来伪装跟踪,客户在关系管理系统中也发现了两个常见的网页特洛伊木马。其次,攻击是通过删除特洛伊木马的日志和程序来掩盖自己对攻击的攻击非常好的。 4。列出一些跳板IP

[收费编辑:lu xiaofan]

China.com在4月28日报道说,根据“中国网络空间安全协会”的微信公共帐户,中国网络空间安全协会今天发布了一篇文章:2024年,国家互联网急诊中心CNCERT发现了攻击中国网络收入 - 收集者大型商业加密产品的事件。该报告将发布该事件的网络攻击的详细信息,为全球相关国家和单位提供参考,以有效地检测和防止对美国网络的攻击。 1。攻击网络的过程(1)使用客户关系管理系统中的弱点来攻击和攻击公司。该公司使用特定的客户关系管理系统,该系统主要用于存储关系和合同信息。攻击使用未暴露于系统时间攻击和上传任何文件的弱点。侵略成功后,攻击删除了一些日志nOTES清理攻击痕迹。 (2)调查对两个系统的攻击,并指示特殊的特洛伊木马计划。 2024年3月5日,这次攻击在客户关系管理系统中种植了特殊的特洛伊木马计划,以及be/crm/wxxxxapp/xxxxxxxxxxxxxxxxxxx x.php的道路。攻击可以通过该特洛伊木马计划进行任何网络攻击顺序。为了防止监视和发现,在整个过程中已经公开了特洛伊木马程序的通信数据,并进行了一系列复杂的处理,例如字符串编码,加密和压缩功能。 2024年5月20日,攻击开始攻击用于产品代码管理的公司系统,并通过横向运动进行项目。 2。存放大量商业秘密信息(i)从2024年3月到9月,窃取客户信息并签约,攻击了14个海外跳板IP,用于连接到特殊的特洛伊木马计划,并从客户关系管理中偷走了数据欧元系统,总共有950MB的数据被盗。客户关系管理系统中有600多个用户,超过8,000个客户文件列表,10,000多个合同订单,合同客户包括相关的政府部门和其他重要部门。攻击可以查看详细信息,例如合同名称,提取内容,价值等。有44个GUSE代码管理系统,该系统存储了重要的信息,例如3个密码研究和密码开发项目的代码。 3。攻击属性(i)攻击武器被发现与美国情报机构在第一阶段使用的攻击武器有明确的同源关系,这是通过对xxx.php特殊特洛伊木马计划的反向分析。 。攻击时间主要是在美国周一至周五分布,并且在美国的主要假期没有攻击。 。 IP攻击位于荷兰,德国和南部韩国,反映了对抗追溯性和攻击资源丰富的储备的高度认识。 (iv)攻击方法:首先,善于使用开放资源或一般工具来伪装跟踪,客户在关系管理系统中也发现了两个常见的网页特洛伊木马。其次,攻击是通过删除特洛伊木马的日志和程序来掩盖自己对攻击的攻击非常好的。 4。列出一些跳板IP

[收费编辑:lu xiaofan] 下一篇:没有了